【DDoS攻擊】DNS放大攻擊是什麼?攻擊原理、情境比喻與防禦方法|Skycloud

DNS放大攻擊是一種反射型的DDoS攻擊,DNS放大攻擊會利用公開的DNS回應擴大回傳量來對目標伺服器發送資料,最終導致資源耗盡的攻擊手法。攻擊者不需要大量的資源,就可以利用偽造 IP 並利用公開 DNS 伺服器製造數十倍的流量,癱瘓目標網站或服務。

DNS放大攻擊是什麼

DNS 放大攻擊(DNS Amplification Attack) 是一種基於反射型的大規模 DDoS 分散式阻斷服務攻擊,DNS 放大攻擊的攻擊者會利用公開的 DNS 伺服器產生大量流量,向目標發送大量放大的回應流量,造成目標伺服器耗盡資源。

攻擊者會透過偽造 IP 位址,向 DNS 伺服器發送大量的小型查詢請求,讓伺服器解析這些請求後,利用 DNS 回應的擴大回傳量來對目標伺服器發送大量資料,導致資源耗盡。

這裡的「放大」攻擊,指的是資料大小的差異,也就是說

攻擊者送出的小封包(例如 60 位元組)可被放大為超過 3000 位元組以上的 DNS 回應。

放大比例可達 28 倍甚至更高,意味著攻擊者用極少的頻寬就能造成巨大的破壞。

DNS放大攻擊原理

DNS 放大攻擊是一種透過「反射」與「放大」技術來造成 DDoS 網路阻斷的攻擊方式,這類攻擊的關鍵在於利用開放的 DNS 伺服器對查詢進行「回應放大」,並將這些回應導向目標受害者,導致其頻寬耗盡或伺服器資源癱瘓。

為什麼 DNS 會被用來「放大」攻擊?

是因為 DNS 回應的內容可以大幅超過查詢的大小,並且大量存在的開放遞迴 DNS 伺服器(就是任何人都可以查詢) 能輕易地成為可利用的工具,再加上利用 DNS 使用 UDP 協定傳輸,讓攻擊者可以輕易偽造來源 IP 且不需要經過三次握手,這些因素也讓 DNS 成為「放大」攻擊的優勢。

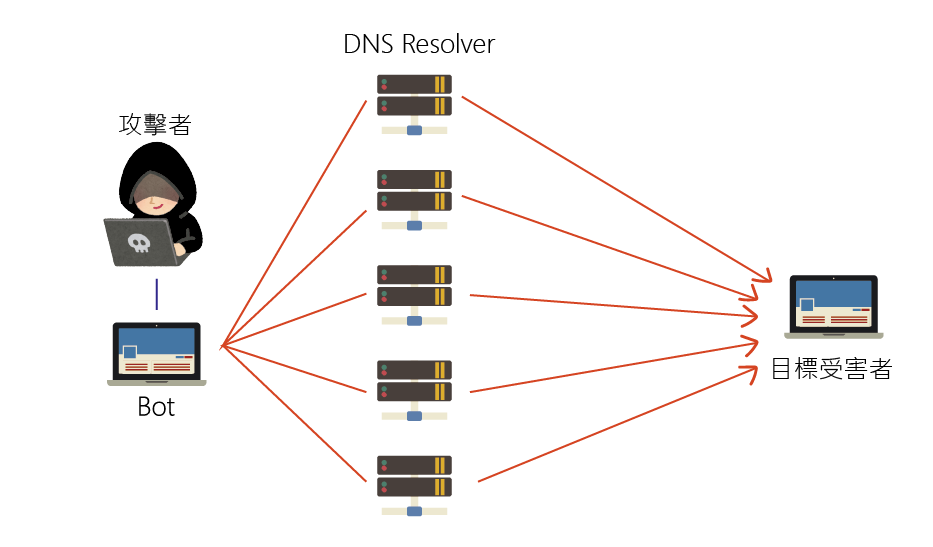

DNS放大攻擊的流程

攻擊者向受到控制的殭屍電腦群下達攻擊指令。

遭感染的殭屍電腦群,向未做好安全設定的 DNS 伺服器發出偽造的 DNS query 封包,偽裝成受害者的 IP 位址成來源,進行遞迴查詢。

受害的 DNS 主機向根目錄伺服器進行 Domain 查詢。

根目錄主機向受害 DNS 主機回傳「查無此 Domain」訊息,並回傳另一根伺服器可能有其 Domain 資料。

受害 DNS 主機轉向另一根目錄伺服器,進行 Domain 查詢。

外部根目錄伺服器回傳「知道此 Domain 資料」的 DNS 伺服器位置。

受害 DNS 主機再度向此 DNS 發出查詢。

外部 DNS 回傳 DNS主機 Domain 查詢資料。

受害 DNS 主機,向遭到偽造來源的主機回傳 Domain 查詢資料。

攻擊者會不斷重複上面的步驟,向目標主機伺服器發送大量的 UDP 封包,藉此阻斷其正常服務,由於受害者 DNS 主機回傳到目標主機的封包大小,會大於殭屍電腦群所發送的封包大小,攻擊過程中的流量有被放大的效果,所以才被稱為「DNS 放大攻擊」。

DNS放大攻擊情境比喻

現在我們用生活情境來比喻 DNS 放大攻擊的狀況,讓讀者更容易理解。

情境一:假冒別人地址索取大量目錄

你是一位受害者,有一個攻擊者假冒你的名字和地址,到網路上申請免費的紙本型錄、試用品和廣告雜誌,這些廠商(DNS伺服器)收到申請後,為了讓你更好的了解廠商的服務內容,因此就把一大堆紙本資料寄到你家。

你自己什麼都沒申請,卻每天收到上百份廣告信件,把你的信箱和大門口塞滿,讓你沒辦法正常收信和出入。

用 DNS 放大攻擊來說:

攻擊者假冒你(IP 偽造),請求「放大資料」(DNS 回應),廠商不知情,把大批資料送到你家(受害者 IP)。

情境二:用你電話號碼點餐、外送爆量打給你

攻擊者打電話到一堆餐廳或外送平台,跟對方說:「我要訂一百份便當,請回撥我這個電話號碼確認一下」,然後攻擊者留下你的電話號碼當作聯絡方式。

你自己什麼事都沒做,卻突然接到全世界各地的店家不斷打電話來問你:「你剛剛是不是訂了一百份便當?」因此你完全招架不住,只能一直接電話,無法做任何事。

用 DNS 放大攻擊來說:

攻擊者用你的身分大量發出請求(偽造 IP),然後一堆店家(DNS 伺服器)把訊息全都打給你(放大回應打到受害者 IP)。

如何防禦 DNS 放大攻擊

如何防禦 DNS 放大攻擊?我們可以從攻擊源頭(DNS伺服器管理者) 和 潛在受害者 兩個層面來解析防禦策略。

DNS 伺服器管理者:阻止成為攻擊工具

DNS 放大攻擊常利用「開放遞迴 DNS 伺服器」進行反射與放大,因此 DNS 伺服器管理者應主動防範。

關閉開放遞迴

僅允許信任的 IP 或內部網路查詢 DNS 避免成為任何人都能查詢的公開遞迴伺服器。啟用 Response Rate Limiting

限制同一 IP 單位時間內可以收到的回應數,可有效減少被濫用發出大量回應的風險。禁止 ANY 查詢

ANY 查詢會回傳所有 DNS 紀錄,容易被用來放大回應,因此可設定拒絕或限制該查詢的類型。定期更新 DNS軟體和修補漏洞

修補已知安全風險,避免伺服器遭濫用或滲透。實施紀錄與監控

監控 DNS 請求異常,如短時間大量來自不明來源的查詢,保持日誌紀錄,以便溯源與分析。

潛在受害者:強化對外防護能力

即使不是攻擊源,也可能成為被攻擊的對象。

使用 CDN 或 DDoS 防護服務

透過 Cloudflare、Akamai、騰雲運算...等第三方服務,吸收與過濾惡意流量,分散原始伺服器壓力,降低被擊垮的風險。配置防火牆與 ACL 規則

封鎖來源異常、流量異常的 IP 或區段,設定只允許必要的入站 DNS流量。建立黑洞路由(Blackhole Routing)

將目標導向無效路由,快速隔離惡意流量,保護內部網路。部署流量分析工具

使用監控工具提前偵測攻擊徵兆,發現異常即刻啟動防護機制。

DNS 放大攻擊以「小流量產生大破壞」為特點,憑藉開放的 DNS 伺服器與偽造 IP 技術,讓攻擊者輕鬆操控大量放大流量。

無論是 DNS 系統管理員還是網站服務提供者,都應該正視這類威脅,從源頭防堵到部署 DDoS 防護服務,唯有建立多層次的防禦機制才能有效抵禦這類無所不在的反射型攻擊,保障網路服務的穩定與可用性。

參考資料:台大技術論壇|DNS 放大攻擊簡介與防制

延伸閱讀:

✔DNS是什麼?DNS運作流程、設定教學、攻擊手法全解析!

✔DNS攻擊有哪些?常見的DNS攻擊類型與風險!

✔【DDoS攻擊】UDP 洪水攻擊是什麼?

✔【DDoS攻擊】SSDP攻擊是什麼?SSDP 放大攻擊原理、情境與防禦一次看

✔【DDoS攻擊】多向量攻擊是什麼?原理、情境比喻與防禦方法